Herkese merhaba,

Yoğun bir internet trafiğiniz varsa firewall unuz CPU sunun şişmesine neden oluyor ise bu makale tam sizlik.

Şimdi olayımız şu kullanıcı yasak bir siteye session oluşturmaya çalıştığı zaman ilk paket firewall a gider, firewall kurallarına imza tabanına vs bakıp Deny verir. Bu session oluşmayacaktır fakat bu session un paketleri gelmeye devam eder. Buda her paketi tek tek inceleyip hepsine Deny dönmesi demektir.

Bazı durumlarda Deny alan bir session ın paketlerini engellemek trafiği üzerinden geçirmekten daha fazla CPU kaynaklarımızı tüketebilir.

Bizim burada yapacağımız işlem bir tablo oluşturmak. İzin verilmemiş oturumların belirli bir süre tabloya yazarsak oturumun daha sonraki paketlerini engellemek için CPU israfına son diyebiliriz.

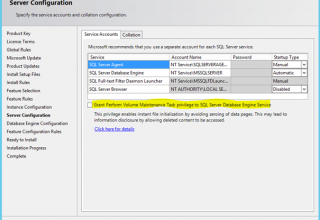

Bunun için 2 tane CLI komutu yazarak devreye alıyoruz. Komutlarımız ;

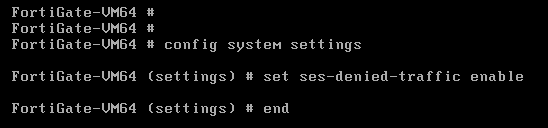

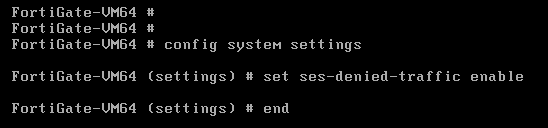

ses-denied-traffic

bu komut Session tablosunda reddedilmiş oturum olup olmadığını kontrol eder. Varsayılan olarak fortigate firewalllarda disable durumda gelir.

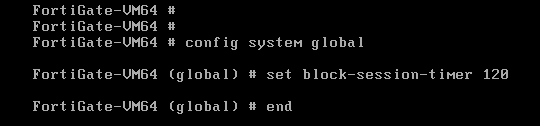

block-session-timer

bu komut ise Session ın tabloda kaç saniye tutulacağını belirler. 1 ile 300 Saniye arasında bir değer belirleyebiliriz. Burada süreyi uzun tutarsanız CPU nuzun rahatlama ihtimali yüksek.

NOT : Session Tablosunun boyutu kadar RAM üzerinde alan kaplar bu yüzden session ın ne kadar bekletileceğine iyi karar verin.

System > Dashboard kısmından yada putty gibi bir araçla SSH bağlanıtısı kuruyoruz ve CLI a bağlanıyoruz.

İlk komutumuzu ekliyoruz.

Bu komutu ekledikten sonra diğer komutuma geçiyorum.

İşlemlerimiz bitmiştir. İşinize yaraması dileğiyle.

Leave a Reply