Herkese Merhaba,

Gündemimize bomba gibi oturan televizyonlar da sosyal medyalarda her yerde görmeye başladığımız WannaCry virüsü ile ilgili birkaç not da ben eklemek istedim. Merak etmeyin çok detaya girmeyeceğim muhtemelen bu kadar yankı telaşdan dolayı siz benden daha bilgilisinizdir.

Öncelikle tüm sistemlerin güncel olduğundan emin olmalısınız. Kullandığınız antivirüs yazılımları, işletim sistemleri, Sandbox çözümleri, imza tabanları vs biliyorsunuz ki Wanna Cry ilk olarak 2016 da ortaya çıktı ve 2017 de beta sürümü ile tarihe geçti diyebiliriz.

Benim burada anlatağım çözüme gelirsek;

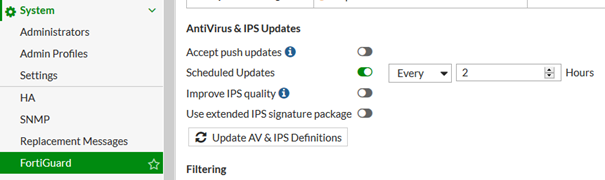

FortiGuard Database leri WannaCry virüs imzalarını varyasyonları ile güncellenmiş durumda. Muhakkak AntiVirüs ve IPS modüllerinizi güncelleyin.

System > FortiGuard > Update AV & IPS Definitions butonuna tıklayarak güncelleme yapabilirsiniz.

Güncellemelerinizi yaptıktan sonra alacağımız bir tedbir daha var.

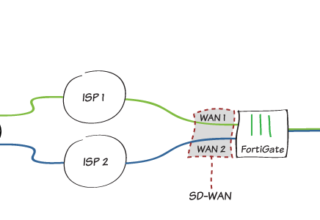

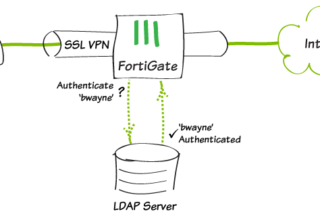

Fortinetin güvenlik lab larında yaptığı incelemelere göre virüs C&C Serverlara (Command And Control) bağlanmak için Tor Proxy kullanıyor. Biliyorsunuz genç bir güvenlik uzmanının C&C domainin boşta olduğunu fark edip satın almasıyla yayılımı baya yavaşlatmıştı. Buradaki amaç ransomware in C&C serverlara ulaşmasını engellemek.

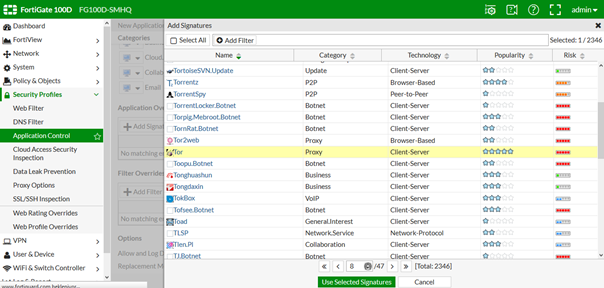

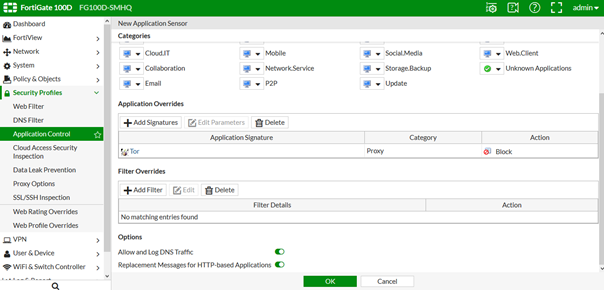

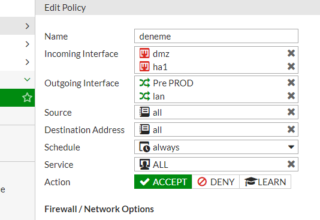

Bunun için Security Profiles > Application Control > Application Overrides a geliyoruz ve Add Signatures diyip Tor uygulamasını seçiyoruz.

Action kısmından Block seçeneğini seçip kaydediyoruz.

Bu birinci yöntemdi ikincisi ise daha güzel.

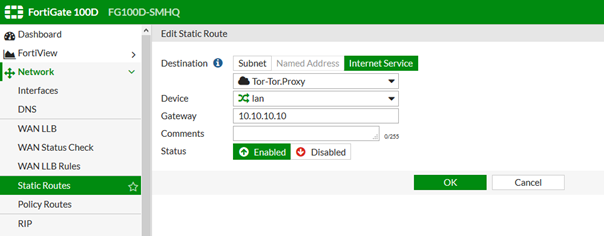

Policy & Objects tabında İnternet Service Database e tıklayıp TOR diye aratırsanız fortinetin 15 bin den fazla TOR zincirini belirleyip listelediğini göreceksiniz.

Network > Static Routes kısmına geliyoruz. Destination kısmında İnternet Service i seçip Tor Proxy i seçiyoruz. Device kısmına da LAN bacağımızı seçiyoruz bizde var olmayan bir gateway yazıp ve kaydediyoruz.

Bu sayede Database deki Tor zincirlerine giden herhangi bir paketi drop etmiş oluyoruz ve ransomware C&C Server lara ulaşamamış oluyor.

Hiçbir şekilde yukarda sayılanları da yapsanız yüzde yüz güvende olamazsınız. Cryptolocker saldırılarına karşı en iyi çözüm düzenli olarak backup almakdır. Sadece backup almakla tam güvende olamazsınız Offside ve Offline Backup larını da almanız gerekmektedir.

İşinize yaraması dileğiyle.

Faruk Özgürsoy

8 Ekim 2018 at 21:44

Caner Bey selamlar. Elinize sağlık güzel bir çözümün tercümanı olmuşsunuz. Merak ettiğim geçtiğimiz yıldan bu güne fortinet tarafından geliştirilen ekstra bir çözüm var mıdır? Yoksa hala bu yöntemle mi kendimizi koruma altına almaya çalışacağız.

Caner Aktaş

8 Ekim 2018 at 23:40

Faruk bey Selam, Öncelikle teşekkür ederim yorumunuz için. Fortinet tarafında aslında Security Fabric diye bir altyapı söz konusu bu tarz durumlar için gateway dan client ve network erişimlerine kadar geçmişe dönük ve anlık bir çözüm söz konusu. Fakat bu bütünüyle bir altyapı olmakla beraber Sadece fortigate değil fortisandbox Fortimail fortiAp FortiSwitch Forticlient gibi ürünler ile tamamlanacak bir altyapı kurmanız gerekir. Onun dışında bu tür tehditler için makale de de belirttiğim gibi Backup almanızı ve signature database’inizi olabildiğince güncel tutmalısınız. bir adım ilerisi için bu makaleyi de okuyabilirsiniz http://www.caneraktas.com/2017/06/01/fortigate-5-4-0-black-hole-routing-nedir/