Herkese Merhaba,

Bugünkü konumuz Black Hole ( Kara Delik) routing nedir, nerelerde kullanırız ve nasıl kullanırız gibi başlıklar altında anlatacağım.

Black Hole Routing isminden de anlayacağınız gibi ( kara delik ) bir routing metodudur. Bu metodun temeli gelen saldırıları bir boşluğa düşürmek için yani client ın hiçbir şekilde cevap alamaması için boşluğa yönlendirmesine dayanır.

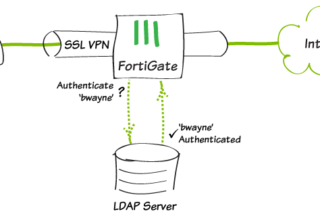

Şimdi diyeceksiniz bizim nerde işimize yarayacak bu diye. Bunun örneklemesini ilk bir önceki makalemde yaptım fakat konuya değinemedim. Client a bulaşan bir zararlı C&C serverlara ulaşamaması için Tor trafiğini Black Hole a düşürebiliriz.

Daha güzel bir örnek ise Client makinelerin youtube yada facebook a girmesini istemiyorsunuz napıyosunuz gidip Web Filter dan yada Application Controll gibi NGFW özelliklerini kullanarak engelliyorsunuz. Oysa ki Youtube un ipleri Destination olarak belirtip Black hole a düşürsek bütün işlem L2 de gerçekleşeceği CPU kullanmanıza gerek kalmadan blocklamış olacaksınız.

Bunlar kullanım alanlarından sadece bir kaçı siz kendiniz farklı uygulamalarda bulunabilirsiniz.

Şimdi gelelim Fortigate 5.4.0 da bunun kullanımına.

Blackhole default olarak disable gelir ve sadece Cli dan aktif edilebilir.

Aktif etmek için alttaki komutları yazıyoruz. (komutlar versiyonlara göre değişiklik gösterebilir)

Config Router Static

Edit 18

Set blackhole enable

end

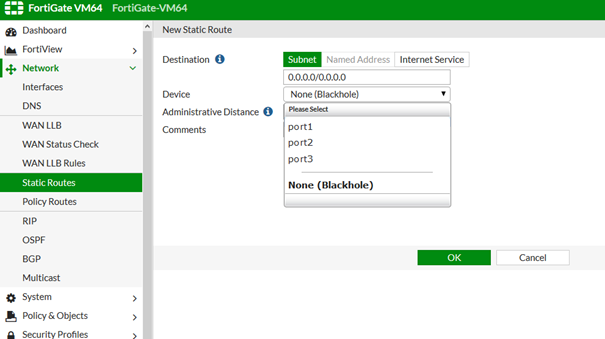

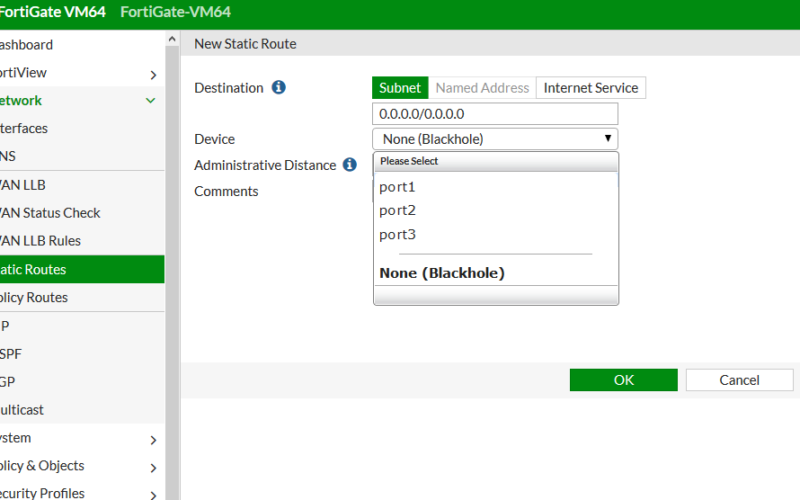

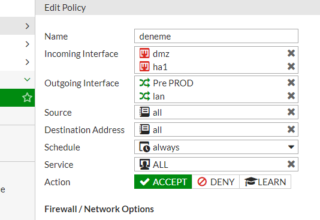

Bu komutları yazdıktan sonra Network > Static Routes tabına gelerek Create New diyoruz.

Device kısmında gördüğünüz gibi Black Hole seçeneği geldi.

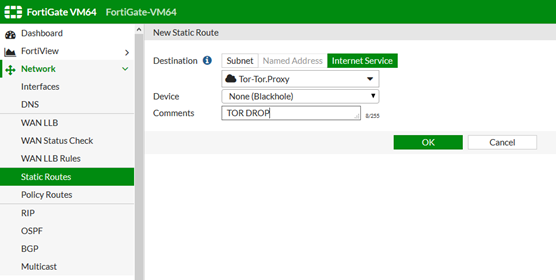

Burada 2 seçeneğimiz var. Bir ip ve subnet belirtebilirsiniz yada internet service den fortinet interne service database indeki adresleri seçebilirsiniz ben işlemime ordan devam ediyorum.

Örnek olarak bilinen TOR Proxy lerini BlackHole düşürmek istiyorum.

İnternet service den tor Proxy i seçiyorum ve Device kısmında None (Blackhole) u seçiyorum.

Bundan sonra İnternet Service database indeki bilinen tüm tor Proxy lere giden trafiği drop etmiş oluyoruz.

İşinize Yaraması Dileğiyle.

Leave a Reply