Herkese Merhaba,

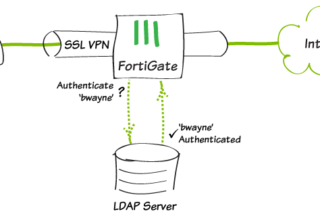

Bugün size Fortios 5.4.0 ile birlikte gelen yeni bir özellikten bahsedeceğim.

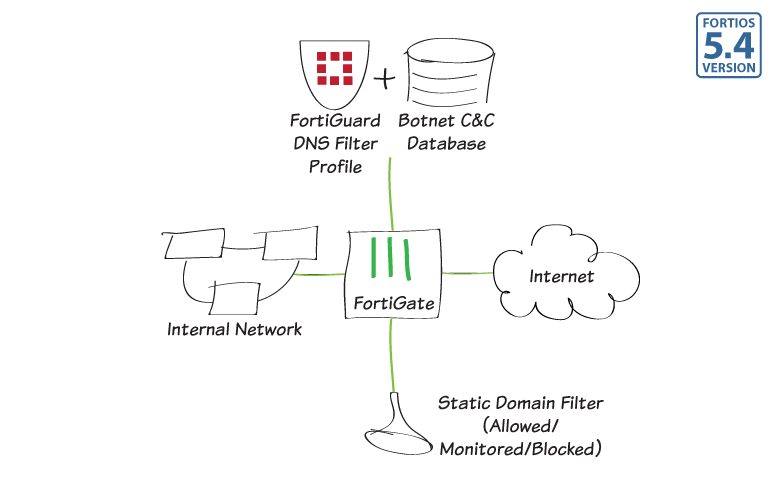

DNS Filter ismi ile ayrı bir Feature olarak gelen bu özellik aslında Fortiguard Servisleri tarafından belirlenmiş BOTNET sitelerin ayrı bir DATABASE şeklini alarak oluşmuştur. Daha önceki Fortios versiyonlarında böyle bir avantajımız yoktu işi EndUser daki antivirüs uygulamasında ki BOTNET engine e bırakıyorduk yada Botnet engine olan bir antivirüs almak zorunda kalıyorduk. fazla güvenliği kim istemez diyerekten bugün ki makalemizde BOTNET domainlerin blocklanmasını anlatacağım.

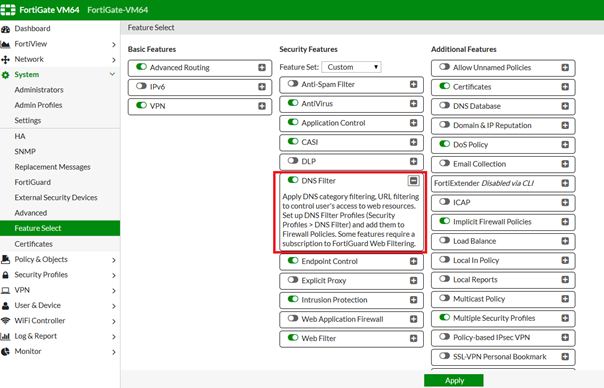

Öncelikle System > Feature Select kısmından DNS Filter özelliğini aktif hale getiriyoruz.

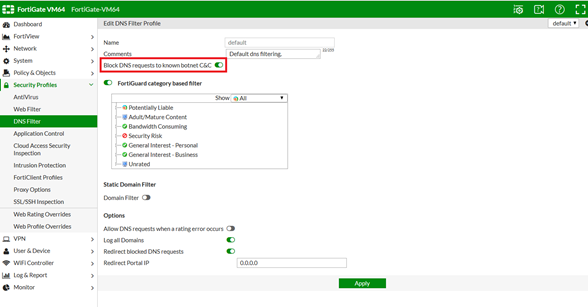

Özelliği aktif ettikten sonra Security Profiles > DNS Filter kısmına geliyoruz. Default profil üzerinde değişikliklerimi yapıyorum. Burada ki birkaç seçeneği açıklayalım.

Botnet sitelerin blocklanmasın için kırmızı alan ile işaretli olan Block DNS requests to Known botnet C&C seçeneğini aktif ediyoruz. Bu şekilde bildiği botnet domain ve ip leri otomatik blockluyor.

Aynı zamanda DNS Filter da Web filterda da olduğu gibi Fortiguard categorilerine göre block yapabilir Static Domain Filter seçeneği ile de istediğiniz domainleri ekleyebilirsiniz.

Log All Domains diyerek devam ediyorum.

Redirect Portal İp ye 208.91.112.55 Fortiguard portaline yönlendiriyorum. Bir sonraki versiyon da otomatik olarak geliyor. Ama isterseniz kendi portalinizi de ekleyebilirisiniz.

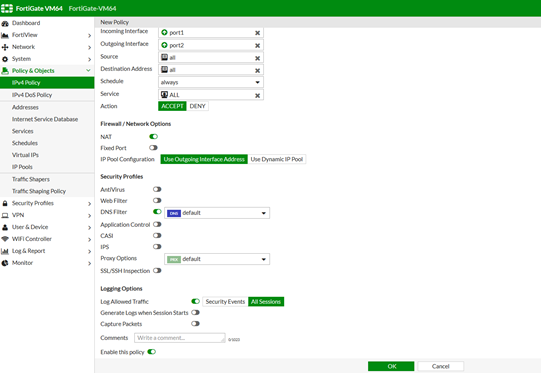

Apply dedikten sonra kuralımız oluşturuyoruz.

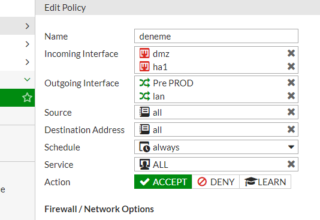

Policy&Object > Ipv4 Policy tabına tıklayarak Create New Policy diyoruz.

İnternet Genel isimli bir kural oluşturdum ve DNS Filter özelliğini aktif hale getirerek oluşturduğum profili seçtim.

Proxy options da otomatik olarak aktif olacaktır. Şimdi okiirwiq.biz isimli bir Botnet domain e erişme çalışacağım.

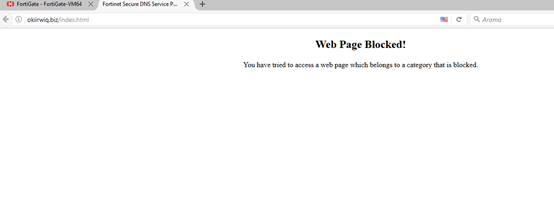

Fortiguard ın Sayfa Blocklandı uyarısı karışımıza geliyor. İşinize yaraması dileğiyle.

Leave a Reply