Herkese Merhaba,

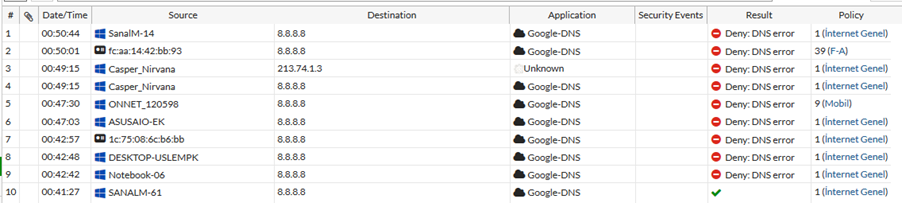

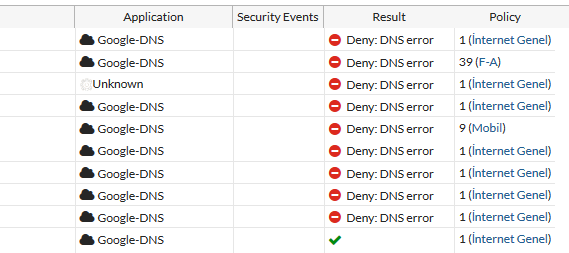

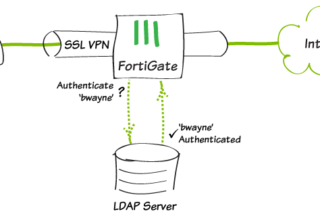

Fortios 5.4.1 ile gelen bir hatadan bahsedeyim. Bulunduğunuz ortamda internet yavaş şeklinde şikayetler alıyorsanız ve speedtest e girdiğiniz de Bant genişliğiniz kadar hız görebilirsiniz fakat speedtest yavaş geliyorsa yinede log lar alttaki gibi olacaktır.

Action kısmında Deny:DNS error hatasını düzeltmeniz gerekiyor. Bu hata 5.4.1 ile gelen bir hata ve 5.4.5 e kadar update ettim fakat çözemedim. 5.4.x ile geliyor diyebiliriz.

Neden böyle bir hata veriyor diyecek olursak Fortigate karşı taraftan (DNS Server) gelen data Fortigate’e göre düzgün gelmemiş ise ve/veya DNS server düzgün configüre edilmemiş ise DNS Error hatasını çıkartıyor. Eğer DNS Server a hiç ulaşamıyorsa ya da cevap vermiyor ise Deny: İp Connection Error hatası çıkartır. Ve gelelim çözümüne ;

1 . Yöntem : DNS Session-Helper ı yeniden kurmak/eklemek

Bu yöntem genelde İp Conn Error hatasında işe yarar ama ilk çözüm yolu olarak bunu yapmakta fayda var çünkü helper dan kaynaklanan bir hata da yaşıyor olabilirsiniz.

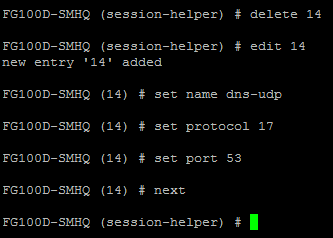

Putty gibi bir araçla Fortigate’e bağlanıyoruz ve alttaki komutları yazıyoruz.

#config system session-helper

#show full-configuration

Bu komut ile tanımlı olan Helper’ları görüyoruz. DNS helper ID si 14 olur genelde kontrol ediyoruz.

Yukarıdaki resimlerde gördüğünüz gibi ID si 14 olarak çıkıyor bende (Sizde hiç çıkmıyor da olabilir).

Eğer çıkıyor ise alttaki komutlar ile siliyoruz ve tekrar eklemeye başlıyoruz

#delete 14

#edit 14

#set name dns-udp

#set protocol 17

#set port 53

#next

Sorununuz çözülüp çözülmediğini loglara bakarak test edebilirsiniz (Farklı DNS Sunucuları denemeyi unutmayın)

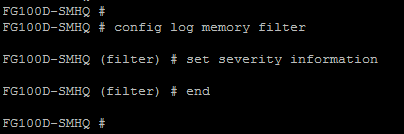

2.Yöntem : Logların Önem Derecesini Düşürmek:

Burada yapacağımız işlem kesin çözümdür. Başlık da da dediğim gibi önem derecesini düşürerek DNS den gelen yanıt için hata çıkarması yerine bilgi geçmesini isteyeceğiz.

#end yaparak Session-Helper’dan çıkış yapıyoruz.

Alttaki komutları yazıyoruz;

#config log memory filter

#set severity information

#end

(Bu ayar Default ta ‘Warning’ olarak gelir)

Görseldeki gibi komutlarımı girdikten sonra logları tekrar inceliyoruz.

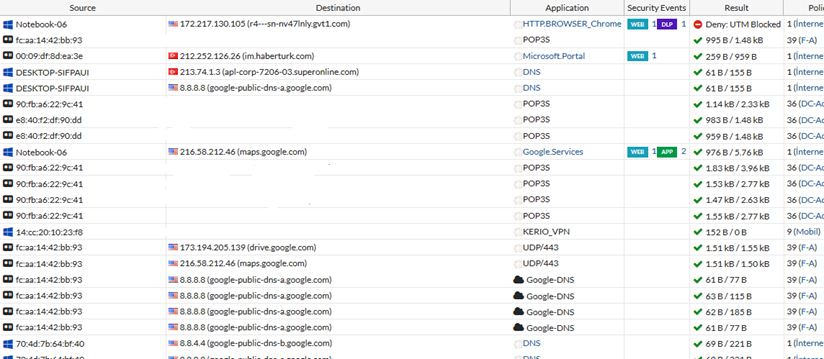

Gördüğünüz gibi DNS sorgularım başarılı bir şekilde geri dönüş sağlıyor.

İşinize Yaraması Dileğiyle..

Emre yiğit

15 Ekim 2017 at 21:55

Elinize sağlık hocam

Aytaç ARSLAN

5 Mart 2020 at 15:51

Accept: DNS error şeklinde hatalar almaktayım ve internet ara ara çok yavaşlıyor. bunun için nasıl bir yol izlemeliyim