Merhaba arkadaşlar,

Bu makalenin adını çok düşündüm tam olarak neyle açıklayacağımı bilemedim ama 1 gün bu sorun ile uğraştığımdan ipucu mahiyetinde yazmak istedim.

ADSync ‘in ne olduğunu çoğumuz biliyoruzdur. OnPrem deki AD ile Office 365 gibi bir cloud servisini sync etmemize yarıyor desek özetlemiş oluruz.

Bu uygulamayı kullananlar bilir Office 365 e Sync etmek istediğiniz herşeyi seçersiniz kurarken ondan sonra kendisi otomatik olarak sürekli günceller. Seçmediğiniz attribute ler zaten gitmez.

Fakat daha önceden attığımız bir satır bir kolon bir harf bunu sadece Cloud tan silmek istiyorsak yani senaryomuz şu şekilde;

Daha önceden Office 365 e tüm kullanıcı bilgilerini yolluyordunuz daha sonra KVKK gereği kaldırmanız gereken bir satır oldu. Bu telefon numarası olabilir adres olabilir şahsi mail adresi olabilir vs gibi. Peki Active Directory den silmeden bu işlemi nasıl yapacağız. Sonuçta o datanın orda durması lazım.

Genelde ADSync de Attribute leri kaldırıp gitmesini bekleriz ama gitmeyince de kafayı yeriz.

Şimdi bakalım nasıl yapacağımıza ;

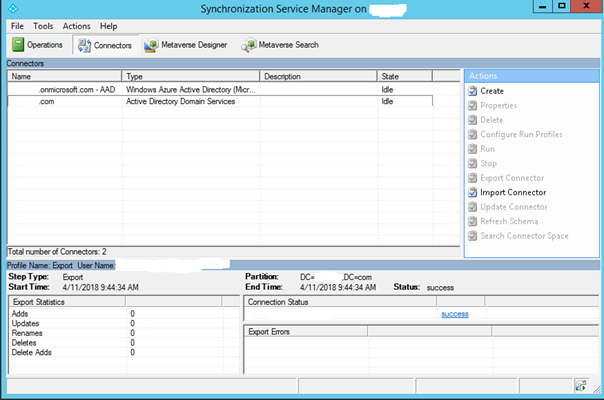

Şimdi ADSync uygulamasında 2 adet alan adı görürüz bunlardan biri Onprem deki AD diğeri de Office365 I besleyen Azure AD

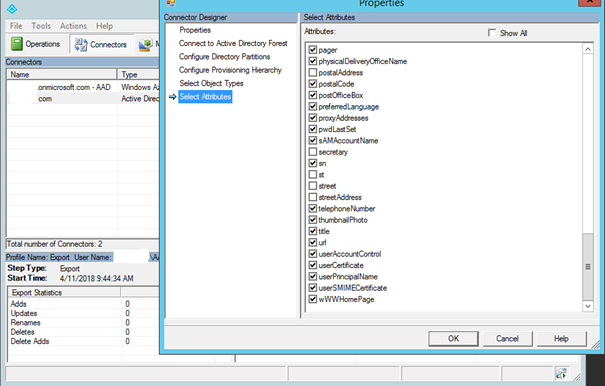

Şimdi normalde Contact İnformation kısmında ‘Street’ gözükmesini istemiyorsak ikisinde de ilgili Attribute leri kaldırmamız gerekiyor.

Fakat Azure AD yi Sync olmuş datayı çıkarmak için (Sadece Azure AD den) attributeleri kaldırıp nerelere vursak bu işlem gerçekleşmiyordu. Aslında olay çok basit.

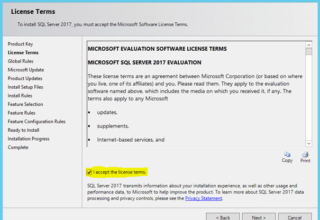

Ilk olarak Onprem deki AD yi temsil eden connector e sağ tık yapıp Properties diyoruz ve en altta Select Attributes seçiyoruz ve kaldırmak istediğimiz attribute ün tiklerini kaldırıyoruz. Bu örnekte Street ve Street Address I kaldırdım.

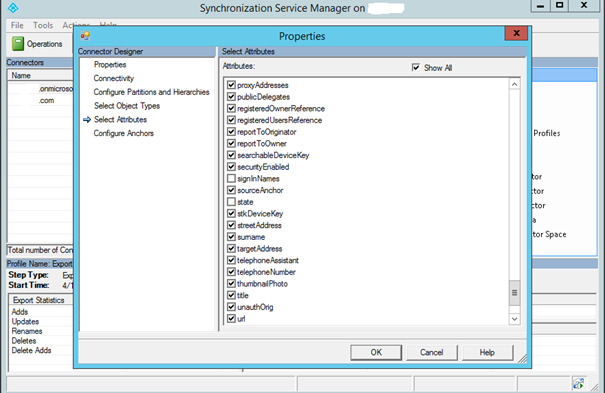

Ok diyerek kaydediyoruz. Ve bu sefer de Azure AD yi temsil eden Connector e sağ tıklıyoruz ve Properties diyip açılan ekranda yine Select Attributes kısmına geliyoruz.

Burda yine ilgili Attribute ün AÇIK olması gerekiyor. Evet açık olması gerekiyor ilk bakışta biraz tuhaf gelebilir ama olay şöyle ki ;

Eğer 2 tarafta da kapalı olursa Sync durumunda datalar dikkate alınmıyor yani Azure AD istemediği için Cloud da bulunan Mevcut data olduğu gibi kalıyor, Bizim yaptığımızda ise Azure AD Street Address için Onprem deki AD ye geliyor ve eli boş dönünce gidip kendisindeki datayı da boşaltıyor çünkü Sync olmak zorunda.

Bu ayarı da yaptıktan sonra kaydediyoruz ve powershell I açıp alttaki komutu giriyoruz.

Start-ADSyncSyncCycle -PolicyType Initial

Ve silmek istediğimiz alan tüm kullanıcılardan boşaltılmış oluyor

KVKK denetimine uğramamanız dileğiyle.

Leave a Reply