Herkese Merhaba,

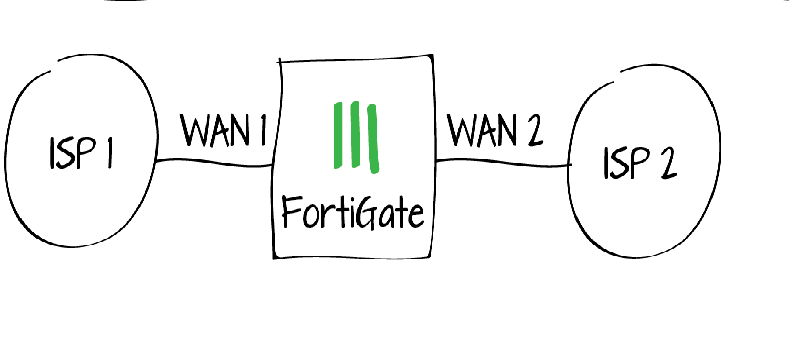

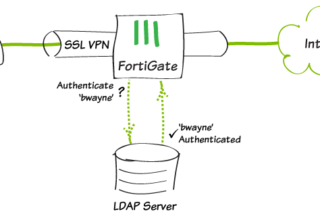

Bugünkü makalemizde Fortigate 5.2.8 Versiyonun da Wan Link Load Balancing nedir nasıl yapılır onu anlatacağım.

Wan Link Load Balancing birden fazla olan internet hattınızı Load Balance tek bir çıkış varmış gibi kullanmanızı sağlar. Örnek olarak benim A isimli ISP den 25 MB B isimli ISP den 25 MB fiber internet hizmetim var. Tek bir hata yüklenmemek için 2 hattı dengeleyebilirim veya Kullanıcılara göre ayırabilirim. Şimdi gelelim işlemlere;

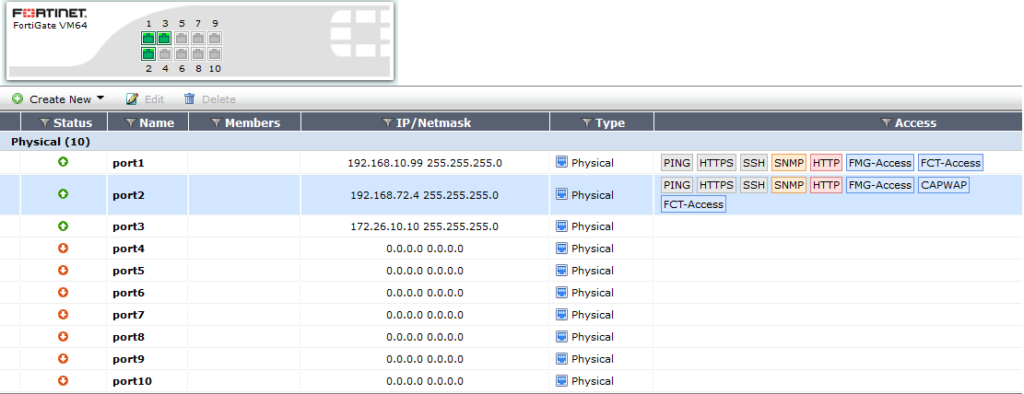

Network ayarlarımı altta görebilirsiniz.

İlk önce Wan link load balancing yapabilmemiz için wan1 ve wan2 ait hiçbir policy, adress, routing olmaması gerekmektedir. Ben test için sanal firewall kurduğumdan dolayı hiçbir obje bulunmuyor. Sizin dikkat etmeniz gerekmektedir.

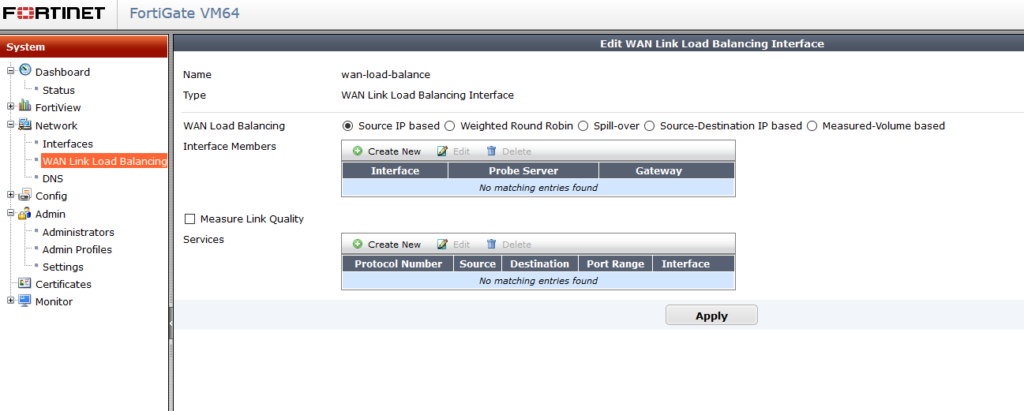

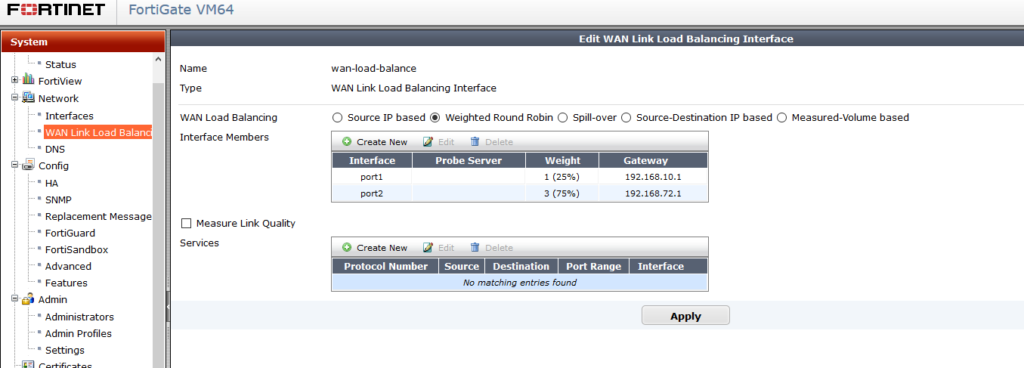

Engel olacak bir şey olmadığına göre kuruluma başlayabiliriz. Soldaki menüden System>Network >WAN Link Load Balancing e tıklıyoruz ve alttaki gibi bir ekran karşılıyor bizi.

Burada birkaç seçeneği açıklayalım ki herkes ihtiyacına göre yapılandırma yapabilsin.

Source İp Based (Kaynak İp Tabanlı) : Öncelikle bu method un amacı session kaybını önlemektir. 10.0.0.1 ip sinin ilk isteği port 1 den çıkarsa session kopması olmaması için istekleri oraya göndermeye devam eder.

Örneğin 10.0.0.10/32 ip si port 1 den 10.0.0.11/32 ip si ise port 2 den çıksın yada source ip 10.0.0.0/24 destination portu 80 olana giderken port1 den çıkar gibi uygulamalar yapabiliriz. ( Bu bahsettiğim ayarlar Policy Route da belirtilir)

Weighted Round Robin (Ağırlık Tabanlı ) : Burada ise Wan Load Balancing yaptığımız interface lere bir weight değeri vererek öncelik belirtiriz. Weight değeri en düşük olan interface alır ilk isteği.

Örnek olarak Port1 e Weight=1, Port2 ye Weight=3 verirsek değerlerin toplamının değere bölümü şeklinde ayrılacaktır. Yani Toplam Weight 1+3 = 4 olduğu takdirde port 1 gelen trafik Weight toplamın Portun weight değerine bölümüdür yani

4/1 den trafiğin %25 i Port1 den gidecektir 4/3 den %75 i de Port2 den çıkacaktır.

Spill-over ( Taşma ): Bu method outgoing interface için Kbps bazında bir üst limit ekleriz. Bu üst limiti aşan trafik load balance daki başka bir interface e yöneltilir.

Source-Destination IP based ( Kaynak – Hedef İp Tabanlı): Soruce İp Based method una çok benzer sadece session kaybını önlemek için source ip ve destination ip ye göre yönlendirme yapar.

Measured-Volume based ( Ölçülmüş Hacim Tabanlı) : Load Balance bu method da trafik hacmini ölçerek interface ler arasında dengeli bir şekilde dağıtılır, her yeni session da trafiği ölçüp ona göre dağıtır.

Not : Measured-Volume Based ayarlarını yaparsanız NAT ayarları doğru olmaz ise Trafik Asimetrik bir hal alır ve ISP tarafında Kirli Data olarak gözükür. Bu ayarı yapacaksanız buna dikkat etmeniz gerekir.

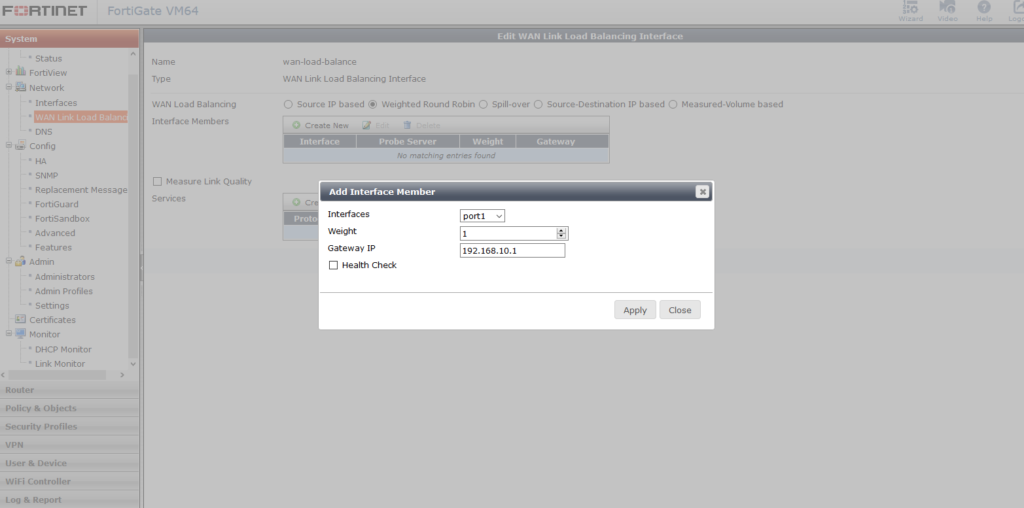

Seçenekleri tanıdığımıza göre ihtiyaç doğrultusunda ilerleyebiliriz. Ben Weighted Round Robin seçeneğini seçerek devam ediyorum ve İnterface Members kısmından Create New diyerek işlemlere devam ediyorum.

Karşımıza gelen ekranda port u seçerek o portun gateway ini belirtiyoruz, weight değeri belirterek ve apply diyerek kaydedip hemen diğer portumuzu ekliyoruz.

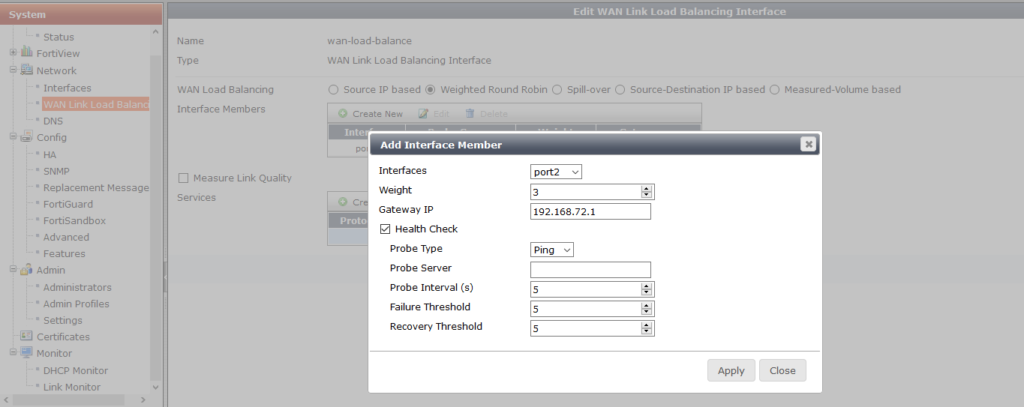

Yukarıda göründüğü gibi port 2 yi seçiyorum ve Weight ini 3 olarak belirliyorum. Gateway ip sini de ekledikten sonra apply diyerek kaydedebiliriz.

Health Check seçeneğini işaretlersek hattın down olup olmadığını çeşitli protokoller ile kontrol edebilirsiniz. Probe Server olarak gateway ip sini ekleyip ping seçebilirsiniz ben geçiyorum bu kısmı.

Evet burada ki işlemlerim son buluyor. Apply diyerek kaydediyoruz.

Makalenin başında Wan1 yada Wan2 ye ait kuralları ve route ları sildirmiştik. Şimdi yeniden ekleme zamanı geldi.

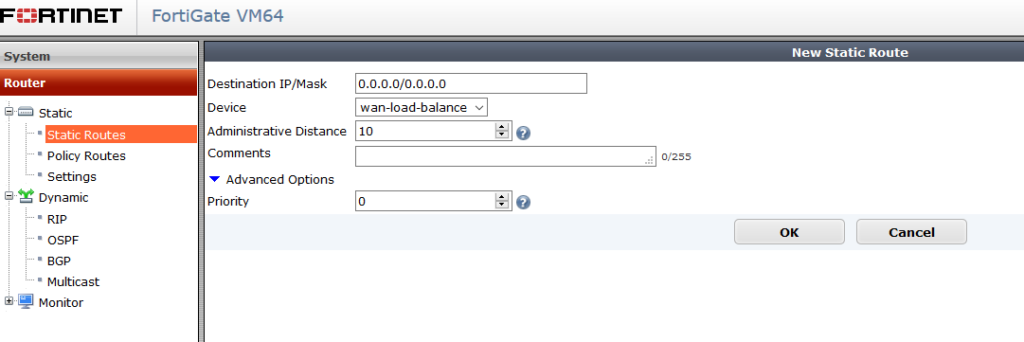

Menü den Router >Static >Static Routes tabına geliyoruz. Create New diyerek yeni bir route oluşturuyoruz.

Yukarıda göründüğü gibi ayarlamaları yapıyoruz. Destianation İp nin 0.0.0.0/0.0.0.0 şeklinde bırakıyoruz. Device seçeneğinde Wan Load Balance seçeneğini seçerek okey diyoruz. Eğer başak bir Static route varsa Priority belirtmeniz gerekir. Okey diyerek ilerliyoruz.

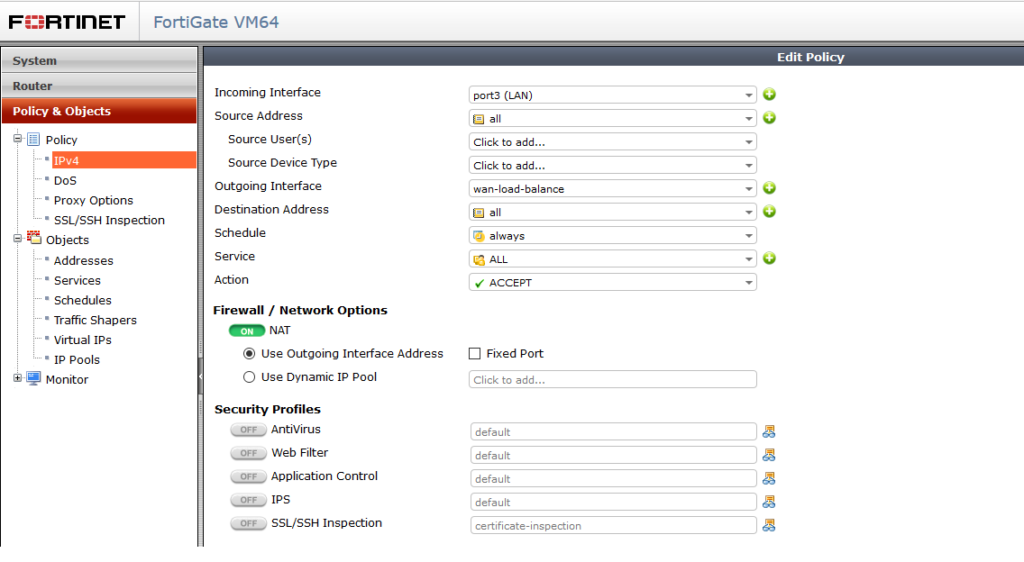

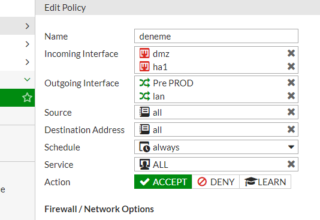

Menü Sekmesinden Policy &Objects >Policy >IPv4 tabına geliyoruz ve create new policy diyerek yeni bir kural oluşturuyoruz.

Yukarıda gördüğünüz gibi genel dışarıya çıkış kuralıma Outgoing İnterface olarak wan-load-balance interface ini seçip kuralı kaydediyorum.

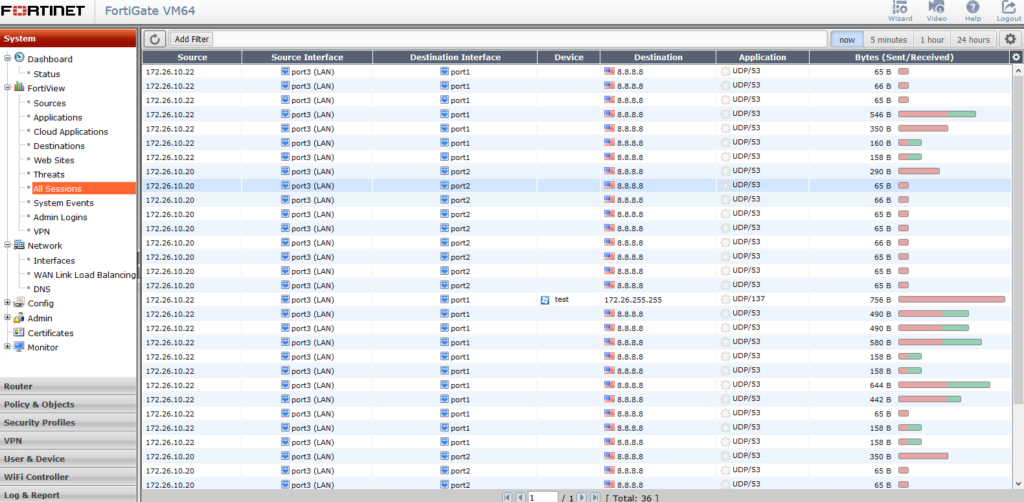

Sıra şimdi geldi teste. Menüden System>FortiView>All Sessions dan aktif oturumları izleyebiliriz.

Gördüğünüz gibi lan networkünden internete giderken port1 ve port2 üzerinden yüke göre dağıtıyor.

İşinize yaraması dileğiyle.

soner balcı

20 Eylül 2018 at 20:30

hocam mrb,

bu şekilde 2 hattımı birleştirdiğimde port yonlendirme yapamıyorum.ne yapmam gerekir acaba

Caner Aktaş

21 Eylül 2018 at 09:51

Soner Bey Merhaba,

İletişim bilgilerinizi yollarsanız yardımcı olayım.

Görmeden bişey söylemek zor.

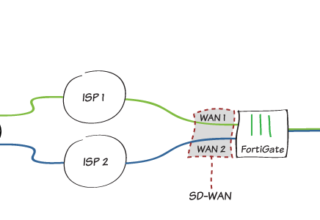

Fortigate SD WAN Nedir ? Nasıl Kurulur ? | Caner AKTAS

25 Ocak 2019 at 17:54

[…] Fortigate de daha önceler de Wan Link Load Balancing vardı hatırlayanlarınız vardır makalesini yazmıştım daha önce linkini buraya bıraktım LİNK […]