Herkese merhaba öncelikle bugün size SD-Wan üzerinde konuşacağız. Internette bir sürü bununla ilgili makale var özellikle Fortigate SD Wan ile ilgili baya bi kaynak mevcut bu konuya biraz derinlemesine anlatmalıyım diye düşündüm ve istek üzerine yazayım dedim.

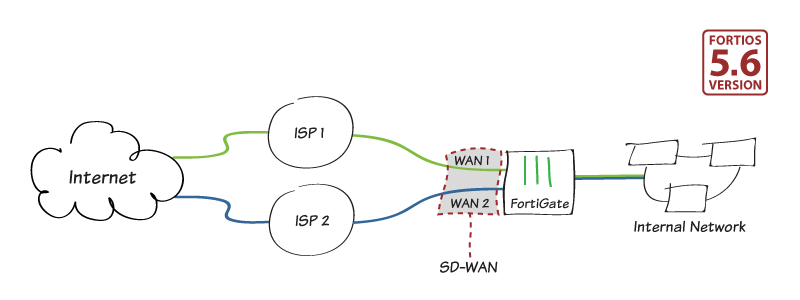

Öncelikle SD Wan yani (Software Designed WAN) açılımına sahip adından da anlayacağınız gibi yazılımsal bir wan bacağı oluşturuyoruz. Şimdi buna neden ihtiyacımız var diye bilirsiniz tabiki örneğe geçelim

Hayat Güzel Şuan ;

2 hattınız var diyelim ve bu 2 hat üzerinden de internete çıkış yapabilirsiniz ister aktif-pasif olarak ister aktif-aktif olarak tüm firewall lar bunu yapabilirsiniz ekstra bir işlem gerektirmeden.

Haydaaa dediğimiz an ;

Ama iş bu 2 hat üzerinden de içeriye istek almaya geldiğinde olay çok değişiyor çoğu firewall aynı anda 2 hattan data almanıza izin vermez çünkü aralarında wan lar arasında master slave ilişkisi vardır ve aynı zamanda yaptığınız nat ayarları vs de uymayacağı için kurallarınız da çalışmaz hale gelecektir. Çünkü source interface değişti ip ler değişti bir sürü iş çıktı ortaya

Çözüm ;

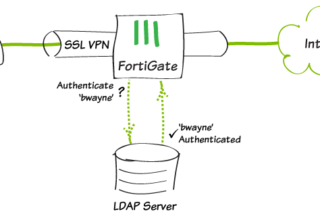

Bu yüzden SD-Wan cihazları ortaya çıktı ve dediki sen benim interface imi tanımla sadece Operatörlerden gelen interfaceleri ben karşılayayım sen sadece benle konuş. Ön tarafa ayrı bir router koymuş gibi olduk ve haydaa dediğimiz durumu da çözmüş olduk.

Juniper , Citrix, Peplink gibi vendorların SD-Wan çözümleri (Fiziksel / Yazılımsal) bulunmaktadır.

Geldik Fortigate e…

Fortigate de daha önceler de Wan Link Load Balancing vardı hatırlayanlarınız vardır makalesini yazmıştım daha önce linkini buraya bıraktım LİNK

Adını SD Wan olarak değiştirdiler öncelikle sonrada SD-Wan a özel Rules kısmını eklediler ve ortaya ekstra bir SD-Wan cihazı almamanız güzel bir çözüm çıkmış. Ama dediğim gibi genel olarak Wan Link Load Balancing’dir temeli.

Kuruluma geçelim..

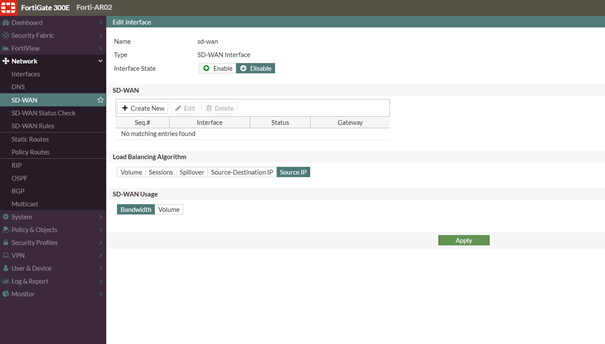

Öncelikle Network>SD-WAN tabına geliyoruz

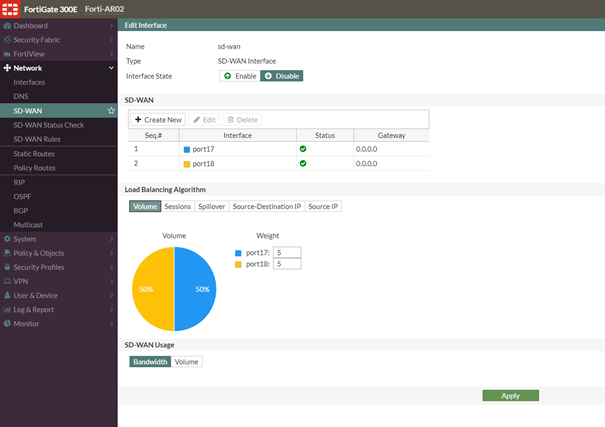

Interface lerimizi ekliyoruz ve kendimize uygun Load Balancing Algortihm modelini seçiyoruz.

Bunları açıklacağız tabiki. 3 Tanesi zaten var olan algortima 2 tanesi isim olarak yeni algortimalar.

Volume ( Hacim ): Önceki adı aslında Measured-Volume Based olan bu method da belirdeğimiz değerlere göre kendisi oranlardı. Yen halinde biz oranı belirtiyoruz ve bence güzel oluyor. Not : Session ı tuttuğu için farklı farklı göndermez dışarıya port 1 den çıktıysa session düşene kadar yine port1 den devam eder.

Session ( Oturum ): Burada Session sayısına göre verdiğiniz değerler üzerinden bir oranlama yaparak trafiği interfacelere dağıtır.

Spillover ( Taşma ): Bu method outgoing interface için Kbps bazında bir üst limit ekleriz. Bu üst limiti aşan trafik load balance daki başka bir interface e yöneltilir.

Source-Destination IP based ( Kaynak – Hedef İp Tabanlı): Soruce İp Based method una çok benzer sadece session kaybını önlemek için source ip ve destination ip ye göre yönlendirme yapar.

Source İp Based (Kaynak İp Tabanlı) : Öncelikle bu method un amacı session kaybını önlemektir. 10.0.0.1 ip sinin ilk isteği port 1 den çıkarsa session kopması olmaması için istekleri oraya göndermeye devam eder.

Örneğin 10.0.0.10/32 ip si port 1 den 10.0.0.11/32 ip si ise port 2 den çıksın yada source ip 10.0.0.0/24 destination portu 80 olana giderken port1 den çıkar gibi uygulamalar yapabiliriz. ( Bu bahsettiğim ayarlar Policy Route da belirtilir)

Algorithmalarımızı tanıdğımıza göre ihtiyacımız olanı seçip oranlarımızı girdikten sonra apply diyoruz.

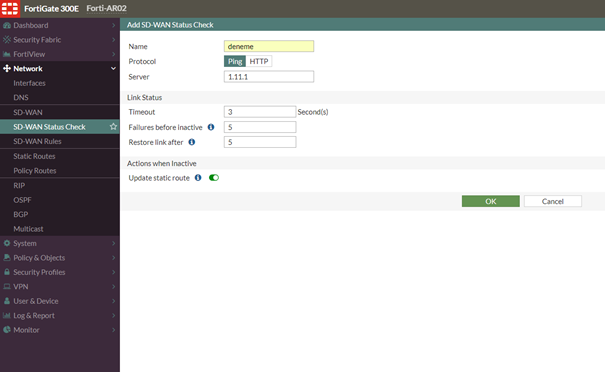

SD-Wan Status Check e girip interfacelerimizi kontrol edecek bir monitör ayarlıyoruz.,

Ben burda Cloudflare DNS lerini örnek yazdım ping atacak ve ulaşamadığı zaman interface’in fail olduğunu anlayabilecek. Ok diyip kaydediyoruz.

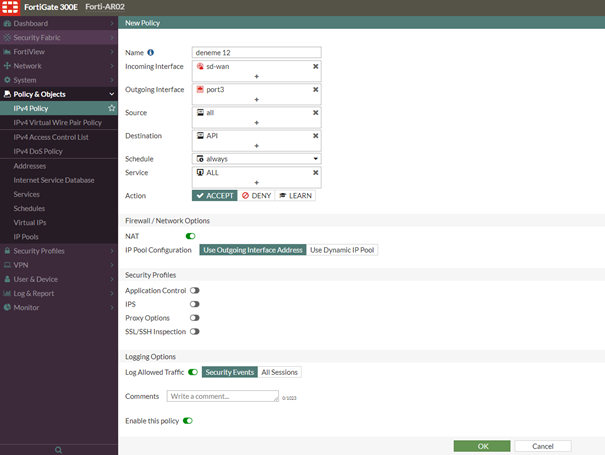

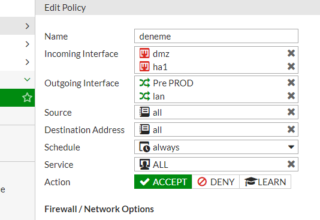

Ve kuralımızı yazıyoruz

Şuan için kuralı kaydettiğimizde SD-WAN aktif şekilde işleme geçecektir.

İşinize Yaraması dileğiyle.

FERHAT KAYA

27 Mart 2019 at 11:26

Caner Bey Merhabalar

Ben VESTEL şirketinde part time mühendis olarak çalışmaktayım.Müdürüm benden kendi SD-WAN ağımızı nasıl kurabileceğimizi söyledi ve bende bunu ivedilikle araştırmakdayım.Ve SD-WAN nedir?Faydaları,Zararları,MPLS ile farkı gibi konulara değindim ve bu konulara hakimide.Fakat aradığım cevap olan,kendi SD-WAN’ımızı kurabilir miyiz? sorusu.

Bana bu konu hakkında bilgi verir misiniz?

Saygılarımla